image

Wstęp: Bezpieczeństwo danych w erze cyfrowej dlaczego terminacja TLS i firewall budzą kontrowersje?

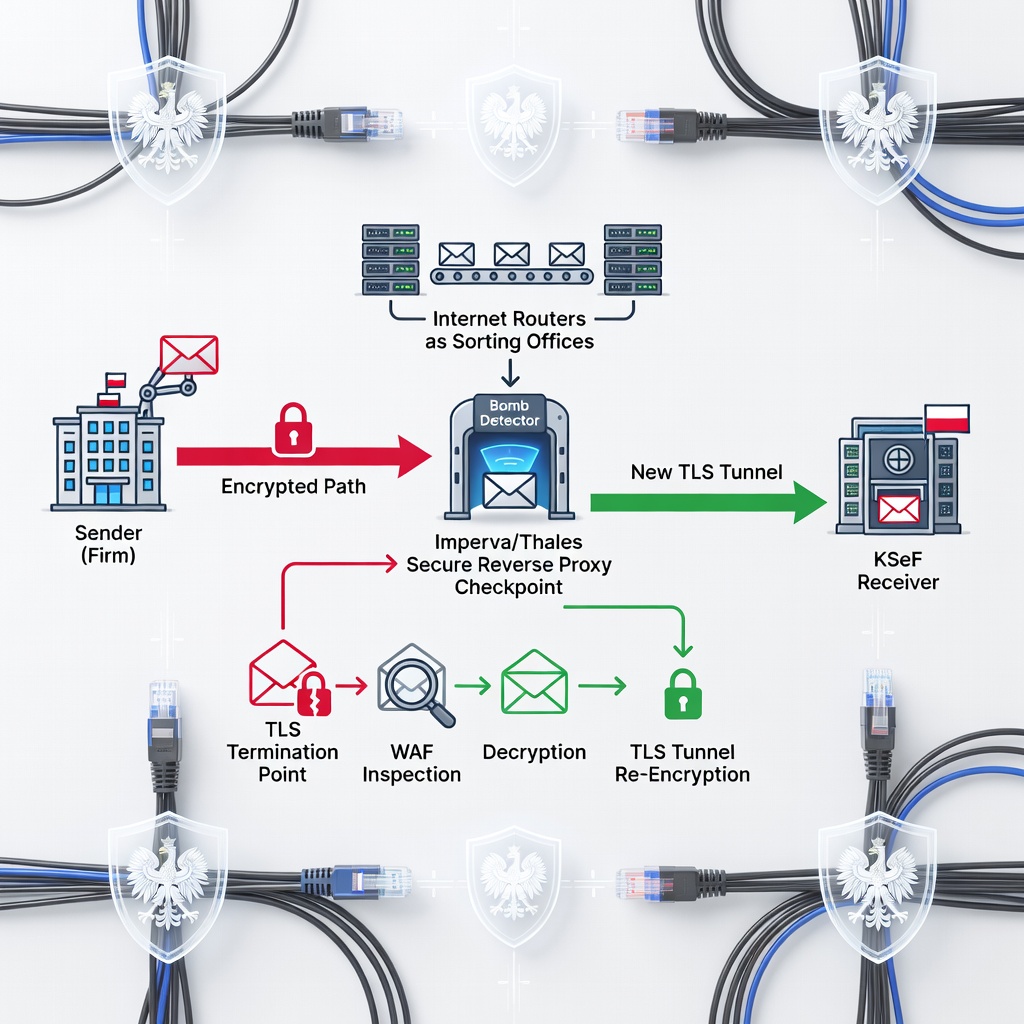

W dzisiejszym świecie, gdzie miliardy transakcji odbywają się online, ochrona danych jest priorytetem numer jeden. W Polsce szczególne emocje budzi Krajowy System e-Faktur (KSeF), obowiązkowy dla firm od 2026 roku. System ten, zarządzany przez Ministerstwo Finansów, przetwarza wrażliwe informacje: NIP-y, kwoty faktur, dane kontrahentów. Kontrowersje wybuchły wokół dostawcy zabezpieczeń firmy Imperva, przejętej przez francuski koncern Thales. Usługi te obejmują terminację TLS (zakończenie szyfrowania) i firewall aplikacji webowej (WAF). Dla laika brzmi to jak czarna magia, ale w rzeczywistości to kluczowe mechanizmy ochrony przed hakerami. Czy jednak taka firma może „podsłuchiwać” nasze faktury? Czy ma dostęp do poufnych danych podatkowych?

W tym wyczerpującym artykule rozłożymy temat na czynniki pierwsze. Użyjemy prostych analogii od listów pocztowych po strażników przy bramie aby wyjaśnić techniczne niuanse. Przeanalizujemy możliwości firm takich jak Imperva z perspektywy technicznej, prawnej, geopolitycznej i ekonomicznej. Celem jest rozwianie wątpliwości i dostarczenie rzetelnej wiedzy o tym, jak działają fundamenty nowoczesnego e-państwa.

Podstawy techniczne: Jak dane płyną przez internet z szyfrowaniem?

Zrozumienie mechanizmów ochrony danych wymaga demistyfikacji procesu przesyłu informacji. W klasycznym modelu komunikacji internetowej dane podróżują od punktu A (Twój komputer) do punktu B (serwer Ministerstwa Finansów).

Analogia pocztowa: Od nadawcy do odbiorcy (Wersja Rozszerzona)

Wyobraźmy sobie, że wysyłasz list o krytycznym znaczeniu dla Twojej firmy.

1. Nadawca (Twoja firma): Pakujesz fakturę w kopertę i zamykasz ją na kłódkę szyfrującą (TLS). To nie jest zwykła kłódka to mechanizm, który generuje unikalny klucz dla każdego listu osobno. Nawet jeśli ktoś ukradnie jeden klucz, nie otworzy nim następnej faktury.

2. Trasa przez internet: List przechodzi przez setki „sortowni” (routery, węzły IXP). W tym świecie sortownikami są giganci tacy jak Orange czy T-Mobile. Dzięki kłódce, choć widzą oni adresata, nie mają pojęcia, co jest w środku.

3. Pośrednik bezpieczeństwa (Imperva/Thales): Wyobraź sobie, że przed wjazdem do Ministerstwa stoi potężny skaner rentgenowski. Aby skanowanie było skuteczne, musisz na chwilę przekazać klucz strażnikowi (Imperva), który otwiera kopertę w bezpiecznym, odizolowanym pokoju (procesor serwera). Sprawdza on, czy faktura nie jest „zatruta” (złośliwy kod) i czy nie jest częścią ataku DDoS mającego na celu zapchanie skrzynek Ministerstwa. To właśnie jest terminacja TLS.

4. Odbiorca (KSeF): Po kontroli, strażnik wkłada list do nowej, rządowej koperty i przekazuje go bezpośrednio do urzędnika.

Techniczne detale dla laików: Dlaczego to jest trudne?

- Jak działa TLS (Transport Layer Security)? Podczas tzw. „uścisku dłoni” (handshake), Twój komputer i serwer wykonują skomplikowany taniec matematyczny. Wymieniają się liczbami pierwszymi tak dużymi, że ich złamanie metodą siłową zajęłoby miliardy lat. Bez terminacji na brzegu sieci, serwery KSeF musiałyby tracić 30-40% mocy obliczeniowej tylko na samo „witanie się” z użytkownikami.

- WAF (Web Application Firewall) jako „Intelektualny Cenzor”: W przeciwieństwie do zwykłego firewalla, który sprawdza tylko „dowód osobisty” (IP), WAF jest jak psycholog śledczy. Analizuje on, jak zadajesz pytania. Jeśli w polu „NIP” wpiszesz fragment kodu programistycznego (np. `DROP TABLE`), WAF rozpozna próbę ataku SQL Injection i zablokuje Cię, zanim haker dotknie bazy danych.

Możliwości firmy: Co Imperva/Thales technicznie może zrobić z danymi?

W momencie terminacji TLS, bariera ochronna zostaje na ułamek sekundy zniesiona wewnątrz pamięci operacyjnej serwera dostawcy. To moment „nagiej prawdy”, który budzi największe obawy.

1. Perspektywa analizy ruchu: Podsłuchiwanie w czasie rzeczywistym

Gdy ruch zostaje odszyfrowany na serwerach Impervy, firma zyskuje wgląd w:

- Metadane (Cyfrowy Cień): Informacje o tym, które biuro rachunkowe wysyła najwięcej faktur, w jakich godzinach Polska jest najbardziej aktywna gospodarczo i jakich przeglądarek używają księgowi. To potężna wiedza statystyczna, która dla wywiadu gospodarczego byłaby „świętym Graalem”.

- Treść (Payload) i dodatkowe pancerze: Faktury w KSeF są przesyłane w formacie XML, który jest dodatkowo podpisany cyfrowo. Dygresja techniczna: To tak, jakbyś włożył list do sejfu, a sejf do koperty TLS. Imperva zdejmuje kopertę, ale wciąż widzi tylko zamknięty sejf. Bez kluczy, które posiada wyłącznie Ministerstwo, treść faktury pozostaje dla dostawcy WAF „szumem informacyjnym” (blobem danych).

- Ryzyko „Insider Threat”: Teoretycznie administrator Impervy mógłby próbować przechwycić dane w pamięci RAM. W profesjonalnych organizacjach takie działania są blokowane przez systemy PAM (Privileged Access Management), które nagrywają każdą sekundę pracy inżyniera jak czarna skrzynka w samolocie.

2. Perspektywa kontroli: Blokowanie i modyfikacja

WAF to narzędzie aktywne. Imperva nie tylko patrzy, ale i decyduje o „być albo nie być” Twojego połączenia.

- Blokada jako broń: W przypadku konfliktu geopolitycznego, dostawca mógłby teoretycznie „wyciąć” ruch z konkretnych regionów, paraliżując obieg dokumentów. Dlatego tak ważna jest umowa SLA (Service Level Agreement), przewidująca gigantyczne kary za przerwy w działaniu.

- Modyfikacja danych (Atak MitM): Teoretycznie pośrednik mógłby zmienić kwotę na fakturze. W praktyce jest to niemożliwe dzięki sumom kontrolnym i podpisom cyfrowym. Każda zmiana choćby jednego bita w pliku sprawi, że podpis stanie się nieważny, a system KSeF odrzuci taki dokument jako sfałszowany.

3. Perspektywa przechowywania: Logi i „Big Data”

- Gdzie lądują logi? Dane przepływające przez infrastrukturę zostawiają ślady. Logi (zapisy zdarzeń) służą do analizy po ataku (forensics). Thales deklaruje, że dane klientów z UE są przetwarzane w europejskich centrach danych (np. Frankfurt). Dygresja prawna: Dzięki RODO, wywiezienie tych danych do USA bez podstawy prawnej jest przestępstwem zagrożonym karami idącymi w setki milionów euro.

- Analiza behawioralna: AI Impervy uczy się na podstawie miliardów zapytań. Jeśli w jednym momencie tysiące firm zaczynają wysyłać faktury z błędem, system AI może automatycznie zasugerować poprawkę w regułach firewalla, chroniąc system przed przeciążeniem.

Zabezpieczenia: Jak ryzyka są minimalizowane?

System ochrony KSeF nie opiera się na „słowie honoru” korporacji, lecz na wielowarstwowej architekturze Defense in Depth.

- E2EE (End-to-End Encryption): To najważniejszy bezpiecznik. Faktura jest szyfrowana kluczem publicznym KSeF na komputerze podatnika. Nawet jeśli Imperva odszyfruje „tunel” TLS, zobaczy w środku kolejną warstwę szyfru, do której nie ma kluczy.

- HSM (Hardware Security Modules): Thales to światowy lider w produkcji HSM fizycznych urządzeń, w których przechowywane są klucze kryptograficzne. Są one zaprojektowane tak, że próba fizycznego otwarcia obudowy powoduje natychmiastowe samounicestwienie kluczy.

- Audyty i Certyfikaty: Thales posiada certyfikaty FedRAMP (używany przez rząd USA) oraz PCI-DSS (dla systemów bankowych). To standardy, które wymuszają tzw. „separację obowiązków” nikt w firmie nie ma pełnej władzy nad systemem w pojedynkę.

Analiza perspektyw: Techniczna, prawna, ekonomiczna i społeczna

Perspektywa Techniczna: Skalowanie kontra bezpieczeństwo

Zbudowanie własnej infrastruktury o wydajności Impervy przez polski rząd byłoby wyzwaniem na dekadę. Imperva posiada setki punktów styku z internetem (PoP) na całym świecie. Dzięki temu, jeśli haker z Chin zaatakuje KSeF, atak jest „gaszony” już w Azji, nie docierając w ogóle do polskich łącz. Outsourcing bezpieczeństwa to obecnie jedyna droga do obsłużenia milionów faktur na godzinę bez ryzyka padnięcia systemu pod ciężarem ataków DDoS.

Perspektywa Prawna: Suwerenność danych

Pojawia się pytanie: Czy francuski Thales lub izraelska technologia to bezpieczny wybór?

- Dygresja geopolityczna: Thales to firma strategiczna dla Francji (producent myśliwców Rafale). Dla nich zaufanie rządów to kapitał warty miliardy. Ryzykowanie reputacji dla podglądania polskich faktur byłoby biznesowym samobójstwem. Jednak z perspektywy państwowej, zawsze istnieje ryzyko, że obcy wywiad może naciskać na dostawcę w imię „wyższych celów”.

Perspektywa Ekonomiczna: Dlaczego SaaS?

Model SaaS (Security as a Service) jest znacznie tańszy niż model „on-premise” (własne urządzenia w piwnicy urzędu). Kupując usługę, MF kupuje też wiedzę tysięcy inżynierów z całego świata, których nie byłoby w stanie zatrudnić na etatach urzędniczych. To oszczędność rzędu 50-70% kosztów operacyjnych.

Przyszłość: Spekulacje o wpływie na KSeF i Polskę

Do 2030 roku KSeF stanie się „cyfrowym krwiobiegiem” polskiej gospodarki. Co to oznacza w praktyce?

1. Suwerenny WAF (PolWAF): Polska może dążyć do stworzenia narodowego operatora chmurowego, aby uniezależnić się od zagranicznych licencji. Koszt takiego projektu to ok. 2 mld zł, ale zysk w postaci pełnej suwerenności danych jest bezcenny.

2. Kryptografia post-kwantowa: Gdy komputery kwantowe staną się rzeczywistością, dzisiejsze szyfry pękną. Firmy takie jak Imperva już testują algorytmy odporne na kwanty (PQC). Korzystając z ich usług, Polska „kupuje” aktualizację bezpieczeństwa bez konieczności przebudowy całego systemu od zera.

3. Wzrost świadomości: Case Impervy zmusi polskie firmy ERP (jak Symfonia czy Comarch) do wdrażania jeszcze silniejszych metod szyfrowania po stronie klienta, co podniesie ogólny poziom cyberbezpieczeństwa w kraju.

Wnioski: Bilans ryzyka i korzyści

Firma jak Imperva/Thales może dużo w teorii: widzieć metadane, logować ruch i pełnić funkcję „bramkarza”. Jednak w praktyce KSeF minimalizuje te ryzyka poprzez szyfrowanie aplikacyjne (E2EE), podpisy cyfrowe i rygorystyczne audyty.

To kompromis między absolutną suwerennością a nowoczesną wydajnością. Dla przeciętnego podatnika oznacza to, że jego dane są chronione przez te same systemy, które zabezpieczają największe banki świata. Ryzyko wycieku istnieje zawsze, ale w tym modelu jest ono mniejsze niż w przypadku tradycyjnych faktur przesyłanych niezabezpieczonym e-mailem.

Chcesz dowiedzieć się, jak sprawdzić, czy Twoje połączenie z KSeF jest bezpieczne? Mogę wyjaśnić Ci, jak odczytać szczegóły certyfikatu bezpieczeństwa w Twojej przeglądarce.